Kali linux онлайн

Kali Linux — Website Penetration Testing

In this chapter, we will learn about website penetration testing offered by Kali Linux.

Vega Usage

Vega is a free and open source scanner and testing platform to test the security of web applications. Vega can help you find and validate SQL Injection, Cross-Site Scripting (XSS), inadvertently disclosed sensitive information, and other vulnerabilities. It is written in Java, GUI based, and runs on Linux, OS X, and Windows.

Vega includes an automated scanner for quick tests and an intercepting proxy for tactical inspection. Vega can be extended using a powerful API in the language of the web: JavaScript. The official webpage is https://subgraph.com/vega/

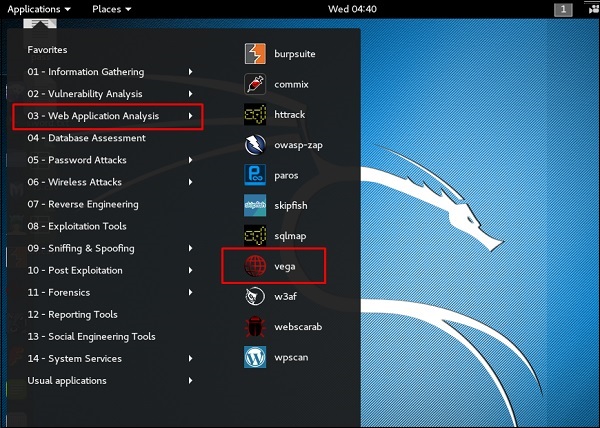

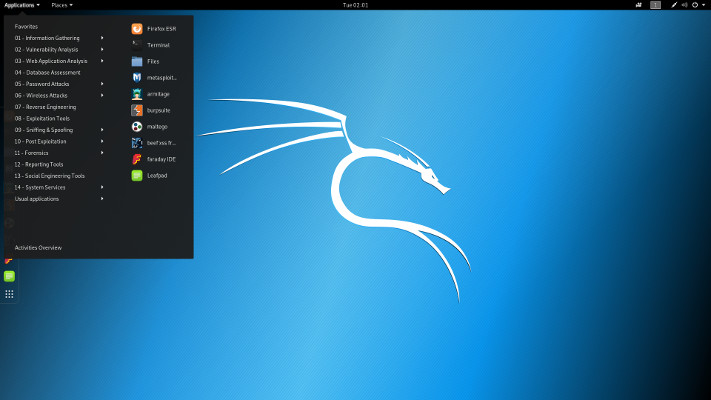

Step 1 − To open Vega go to Applications → 03-Web Application Analysis → Vega

Step 2 − If you don’t see an application in the path, type the following command.

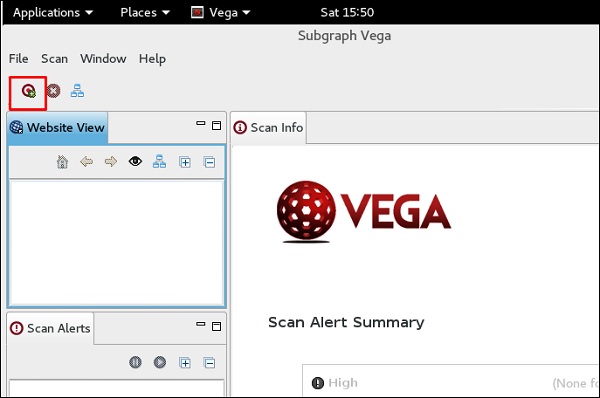

Step 3 − To start a scan, click “+” sign.

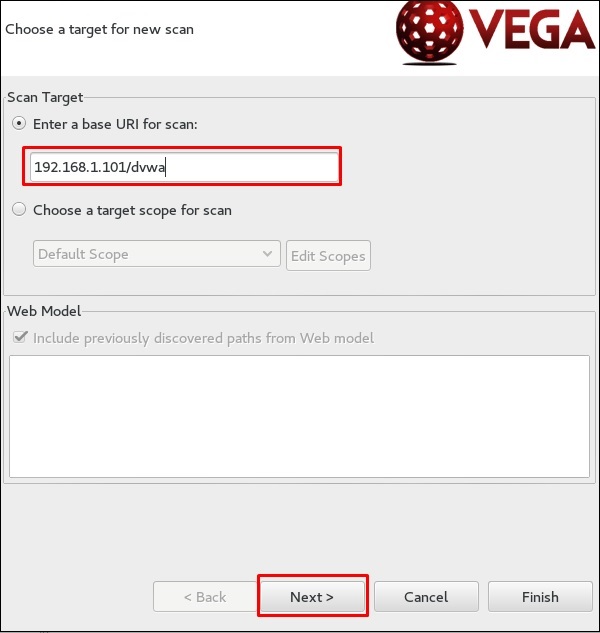

Step 4 − Enter the webpage URL that will be scanned. In this case, it is metasploitable machine → click “ Next”.

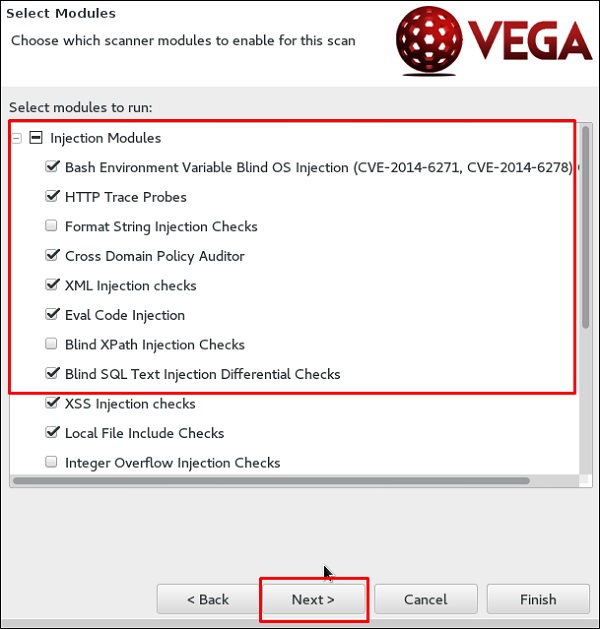

Step 5 − Check all the boxes of the modules you want to be controlled. Then, click “Next”.

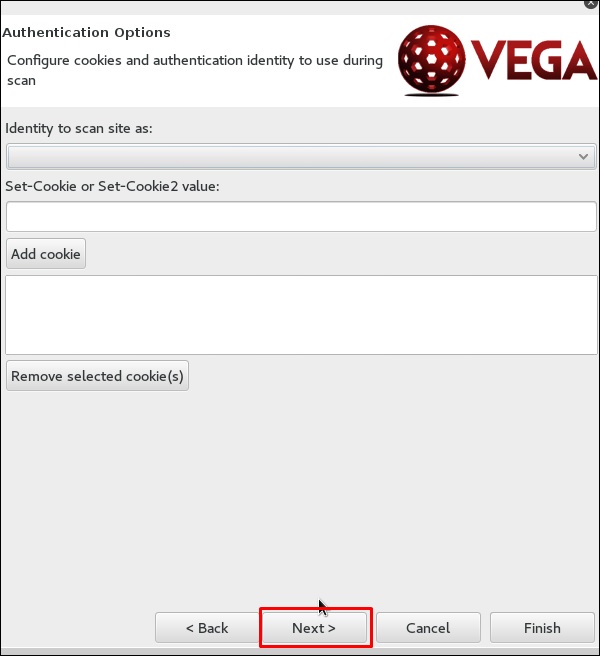

Step 6 − Click “Next” again in the following screenshot.

Step 7 − Click “Finish”.

Step 8 − If the following table pops up, click “Yes”.

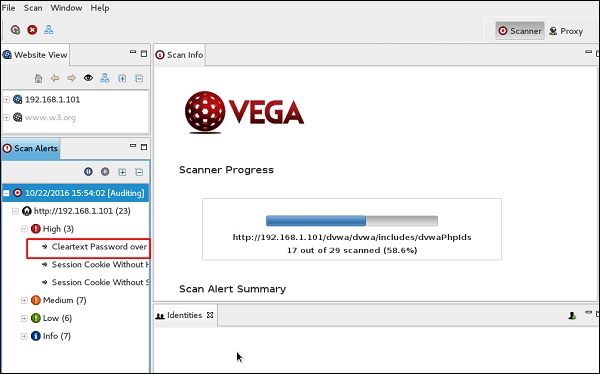

The scan will continue as shown in the following screenshot.

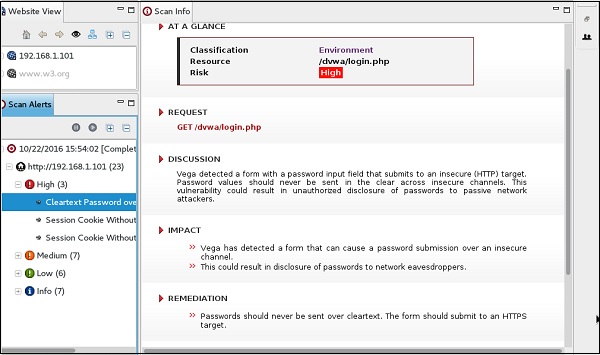

Step 9 − After the scan is completed, on the left down panel you can see all the findings, that are categorized according to the severity. If you click it, you will see all the details of the vulnerabilities on the right panel such as “Request”, ”Discussion”, ”Impact”, and ”Remediation”.

ZapProxy

ZAP-OWASP Zed Attack Proxy is an easy-to-use integrated penetration testing tool for finding vulnerabilities in web applications. It is a Java interface.

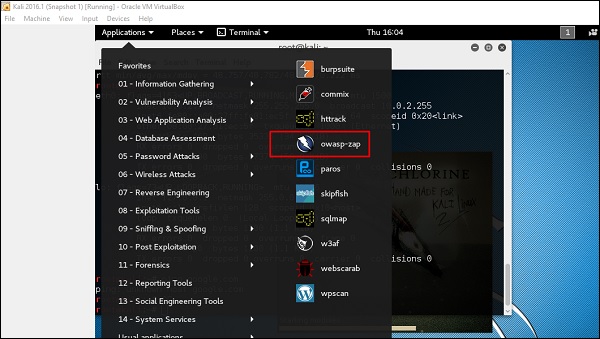

Step 1 − To open ZapProxy, go to Applications → 03-Web Application Analysis → owaspzap.

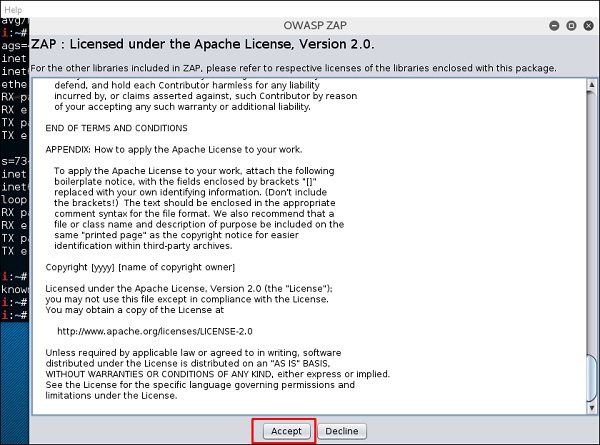

Step 2 − Click “Accept”.

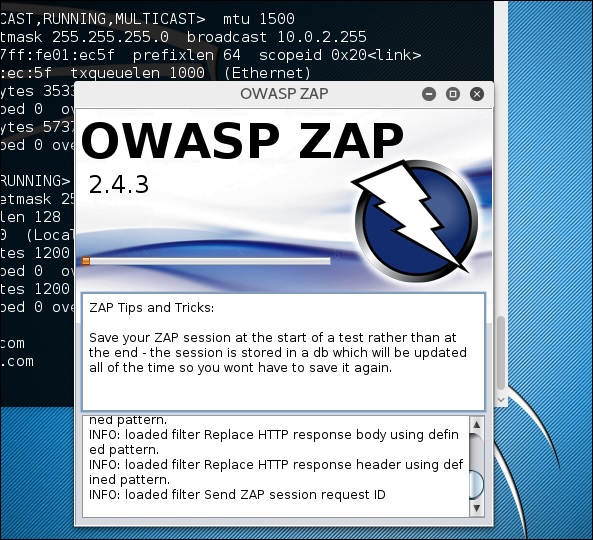

ZAP will start to load.

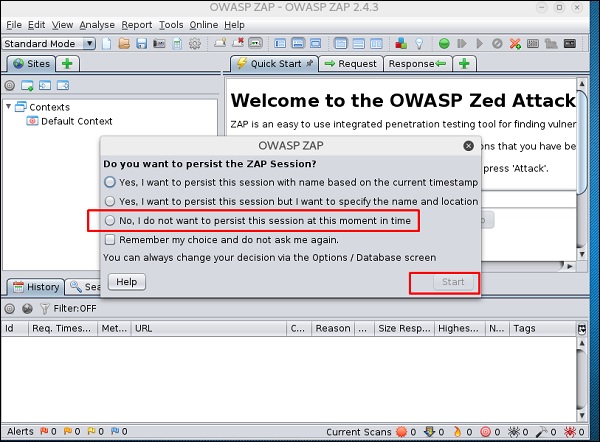

Step 3 − Choose one of the Options from as shown in the following screenshot and click “Start”.

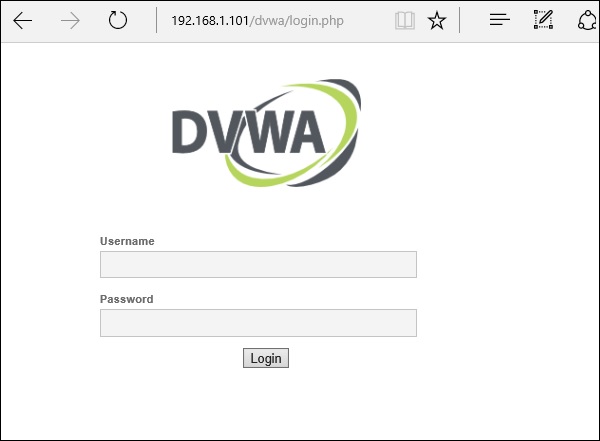

Following web is metasploitable with IP :192.168.1.101

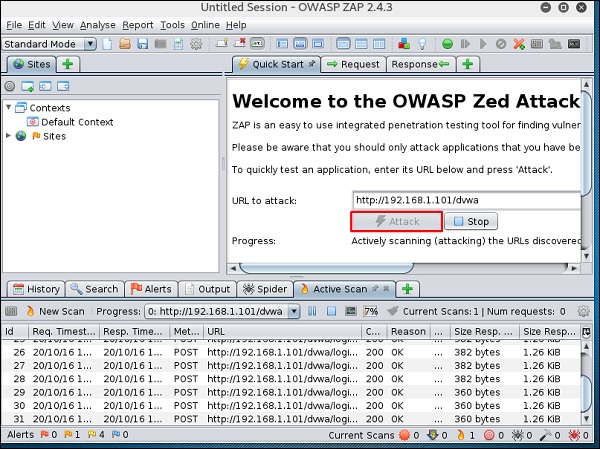

Step 4 − Enter URL of the testing web at “URL to attack” → click “Attack”.

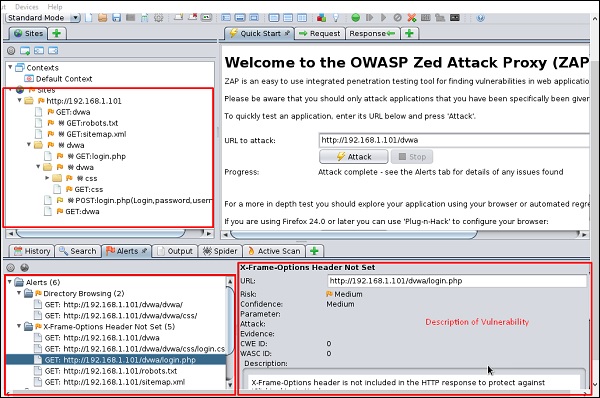

After the scan is completed, on the top left panel you will see all the crawled sites.

In the left panel “Alerts”, you will see all the findings along with the description.

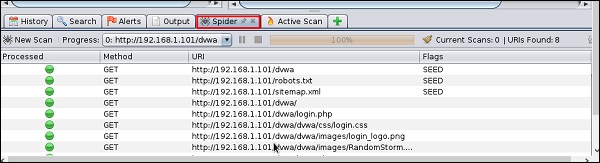

Step 5 − Click “Spider” and you will see all the links scanned.

Database Tools Usage

sqlmap

sqlmap is an open source penetration testing tool that automates the process of detecting and exploiting SQL injection flaws and taking over of database servers. It comes with a powerful detection engine, many niche features for the ultimate penetration tester and a broad range of switches lasting from database fingerprinting, over data fetching from the database, to accessing the underlying file system and executing commands on the operating system via out-of-band connections.

Let’s learn how to use sqlmap.

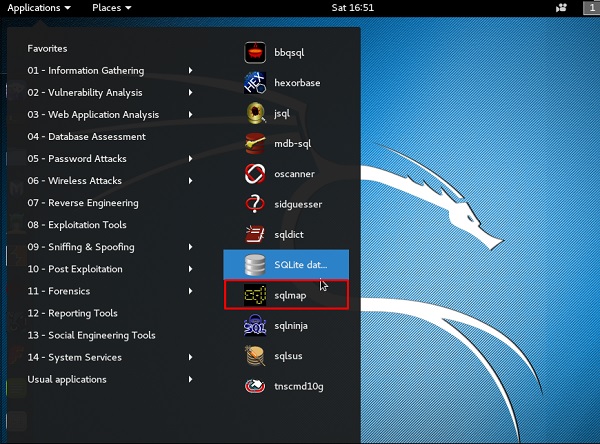

Step 1 − To open sqlmap, go to Applications → 04-Database Assessment → sqlmap.

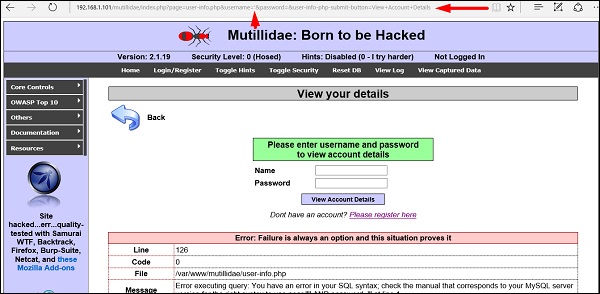

The webpage having vulnerable parameters to SQL Injection is metasploitable.

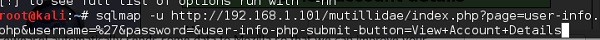

Step 2 − To start the sql injection testing, type “sqlmap – u URL of victim”

Step 3 − From the results, you will see that some variable are vulnerable.

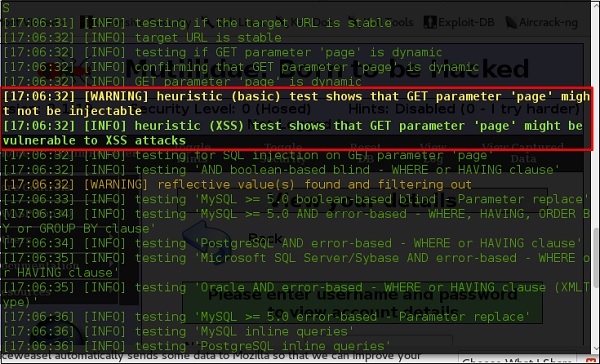

sqlninja

sqlninja is a SQL Injection on Microsoft SQL Server to a full GUI access. sqlninja is a tool targeted to exploit SQL Injection vulnerabilities on a web application that uses Microsoft SQL Server as its back-end. Full information regarding this tool can be found on http://sqlninja.sourceforge.net/

Step 1 − To open sqlninja go to Applications → 04-Database Assesment → sqlninja.

CMS Scanning Tools

WPScan

WPScan is a black box WordPress vulnerability scanner that can be used to scan remote WordPress installations to find security issues.

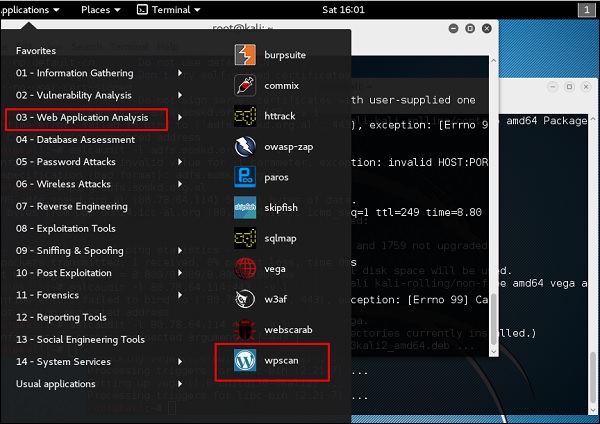

Step 1 − To open WPscan go to Applications → 03-Web Application Analysis → “wpscan”.

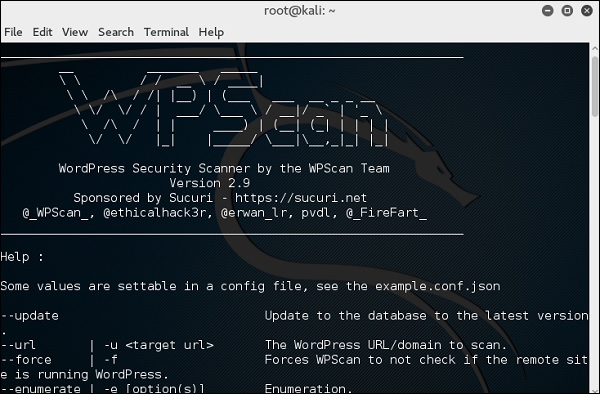

The following screenshot pops up.

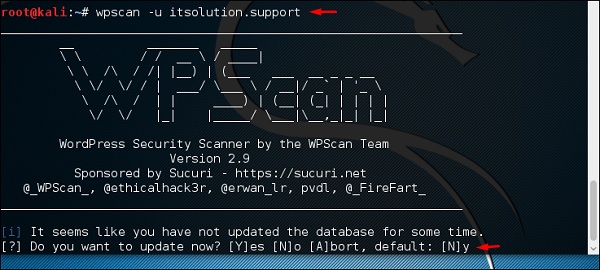

Step 2 − To scan a website for vulnerabilities, type “wpscan –u URL of webpage”.

If the scanner is not updated, it will ask you to update. I will recommend to do it.

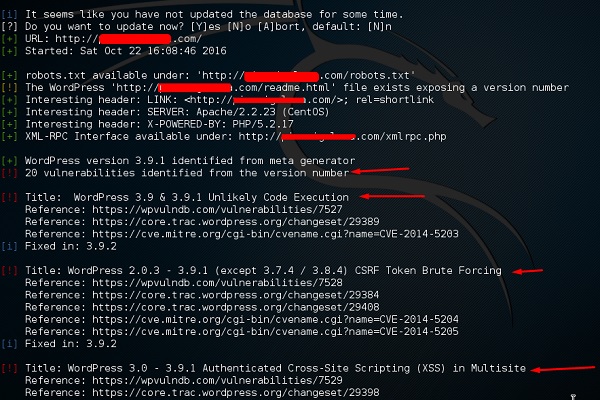

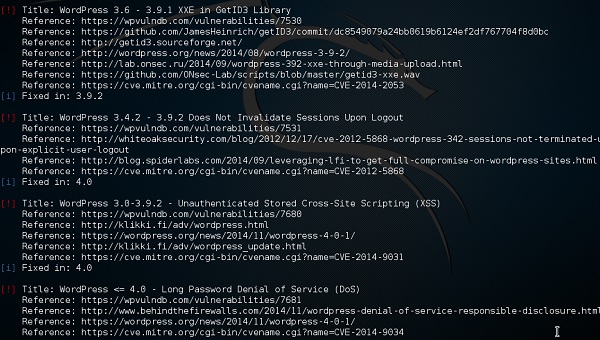

Once the scan starts, you will see the findings. In the following screenshot, vulnerabilities are indicated by a red arrow.

Joomscan

Joomla is probably the most widely-used CMS out there due to its flexibility. For this CMS, it is a Joomla scanner. It will help web developers and web masters to help identify possible security weaknesses on their deployed Joomla sites.

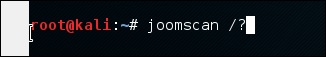

Step 1 − To open it, just click the left panel at the terminal, then “joomscan – parameter”.

Step 2 − To get help for the usage type “joomscan /?”

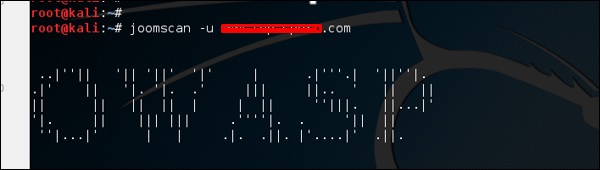

Step 3 − To start the scan, type “ joomscan –u URL of the victim”.

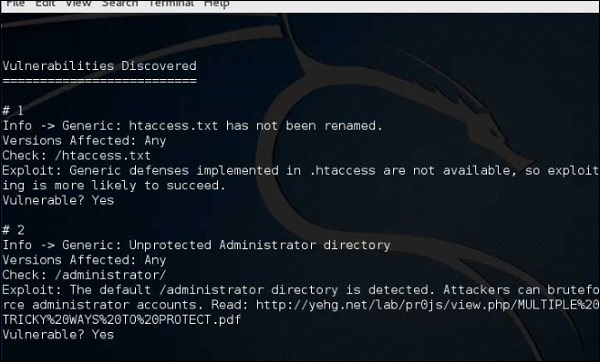

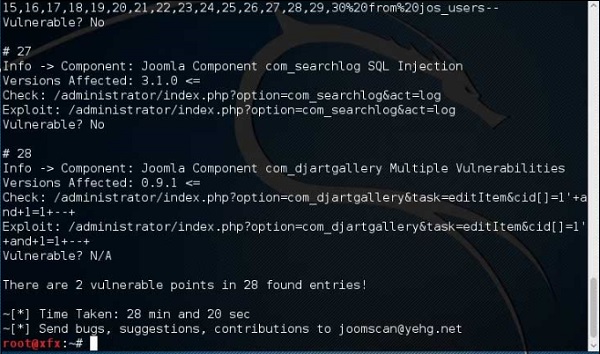

Results will be displayed as shown in the following screenshot.

SSL Scanning Tools

TLSSLed is a Linux shell script used to evaluate the security of a target SSL/TLS (HTTPS) web server implementation. It is based on sslscan, a thorough SSL/TLS scanner that is based on the openssl library, and on the “openssl s_client” command line tool.

The current tests include checking if the target supports the SSLv2 protocol, the NULL cipher, weak ciphers based on their key length (40 or 56 bits), the availability of strong ciphers (like AES), if the digital certificate is MD5 signed, and the current SSL/TLS renegotiation capabilities.

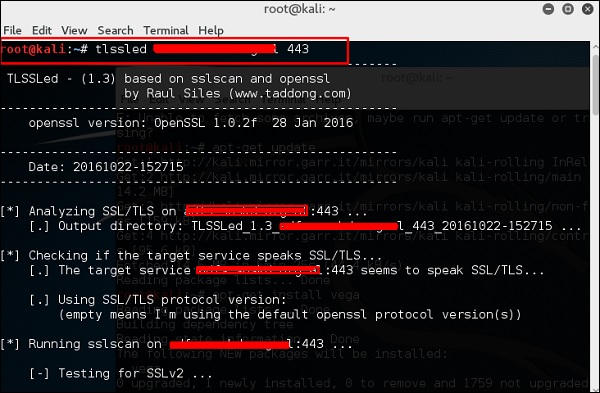

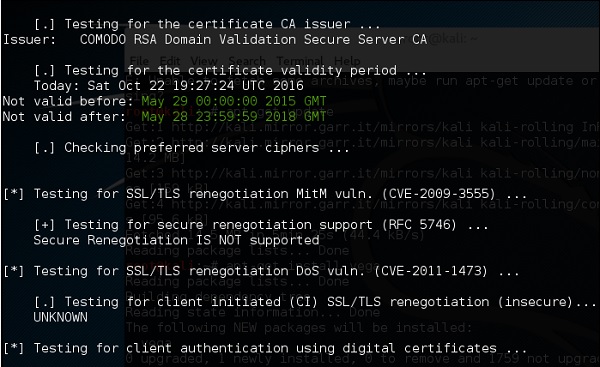

To start testing, open a terminal and type “tlssled URL port“. It will start to test the certificate to find data.

You can see from the finding that the certificate is valid until 2018 as shown in green in the following screenshot.

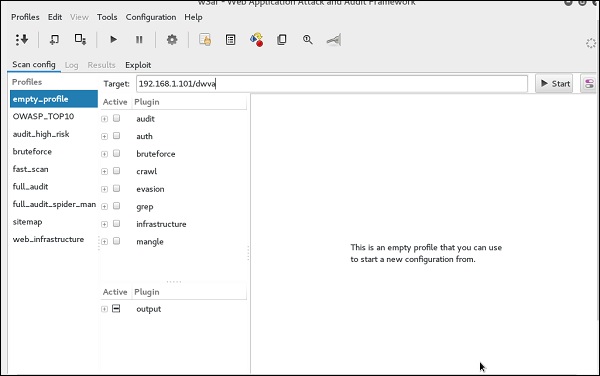

w3af is a Web Application Attack and Audit Framework which aims to identify and exploit all web application vulnerabilities. This package provides a Graphical User Interface (GUI) for the framework. If you want a command-line application only, install w3af-console.

The framework has been called the “metasploit for the web”, but it’s actually much more as it also discovers the web application vulnerabilities using black-box scanning techniques. The w3af core and its plugins are fully written in Python. The project has more than 130 plugins, which identify and exploit SQL injection, cross-site scripting (XSS), remote file inclusion and more.

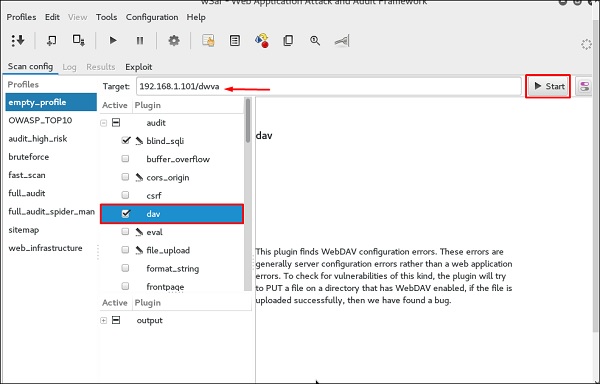

Step 1 − To open it, go to Applications → 03-Web Application Analysis → Click w3af.

Step 2 − On the “Target” enter the URL of victim which in this case will be metasploitable web address.

Step 3 − Select the profile → Click “Start”.

Step 4 − Go to “Results” and you can see the finding with the details.

Kali linux онлайн

Free Hosting Online for WorkStations

Kali Linux

OnWorks Kali Linux online (formerly known as BackTrack) is a Debian-based distribution with a collection of security and forensics tools. It features timely security updates, support for the ARM architecture, a choice of four popular desktop environments, and seamless upgrades to newer versions.

SCREENSHOTS:

DESCRIPTION:

As you can see in this OnWorks Kali Linux online is a Debian-based Linux distribution aimed at advanced Penetration Testing and Security Auditing. Kali contains several hundred tools which are geared towards various information security tasks, such as Penetration Testing, Security research, Computer Forensics and Reverse Engineering. Kali Linux was released on the 13th March 2013 as initial version, and latest version 2018.2 was released on April 30, 2018; 41 days ago. Kali Linux is developed, funded and maintained by Offensive Security, a leading information security training company. It was developed by Mati Aharoni and Devon Kearns of Offensive Security through the rewrite of BackTrack, their previous information security testing Linux distribution based on Knoppix. The third core developer Raphaël Hertzog joined them as a Debian expert.

When you start to use Kali Linux, you will realize that there are a wide variety of things that you can do with it.

Full customisation of Kali ISOs with live-build allowing you to create your own Kali Linux images – Kali Linux is heavily integrated with live-build, allowing endless flexibility in customising and tailoring every aspect of your Kali Linux ISO images. Want a non-root user, KDE version of Kali with only the top 10 tools installed? We have a Kali Linux live build recipe for that!

The Kali Linux ISO of doom – a great example of the flexibility of live-build, and the types and complexity of customisations possible. Build a self installing, reverse VPN auto-connecting, network bridging Kali image – for the perfect hardware backdoor.

Kali Linux Live USB persistence with LUKS encryption – Kali has extensive support for USB live installs, allowing for features such as file persistence or full (USB) disk encryption.

Kali Linux Live USB with multiple persistence stores – What’s more, Kali Linux supports multiple persistence USB stores on a single USB drive. You can create a live Kali USB bootable drive which supports encryption and multiple store profiles.

Kali Linux LUKS Full Disk Encryption (FDE) – Having the ability to perform a full disk encryption of your sensitive penetration testing computer drive is an essential feature needed in our industry. Just the thought of unencrypted client data getting lost or mishandled is horrific.

Nuking your Kali Linux hard disk with the Kali LUKS nuke option – While being able to encrypt your drives is important, we believe it’s also important to be able to quickly control the destruction of data on these drives. Our Kali LUKS nuke feature is unique to our distribution.

Mastering Kali Linux tool sets with Kali Metapackages – Kali contains a bunch of metapackage collections which aggregate different toolsets. This makes it easy to get custom, minimized environments set up. For example, if all you need are some wireless tools for an upcoming assessment, you can apt-get install kali-linux-wireless.

Kali Linux in the cloud – Kali Amazon EC2 images available – Need to spin up a Kali box quickly? Perhaps you need some serious bandwidth or disk space for your upcoming tasks. You can easily set up a cloud version of Kali Linux in the Amazon Elastic Compute Cloud.

Kali Linux accessibility features for visually impaired users – Kali is one of the very few Linux distributions which have a working accessibility system for blind or visually impaired users through both voice feedback and braille hardware support.

Automating Kali Linux deployment via Unattended PXE installations – You can automate and customize your Kali Linux installations over the network. You are one PXE boot away from a fresh, custom Kali installation, or 10,000 of them.

Kali Linux on a Raspberry Pi and a bunch of other interesting ARM devices – Kali supports over a dozen different ARM devices and common hardware such as Raspberry Pi, Odroid, Beaglebone, and more. We’re very active in the ARM arena and constantly add new interesting hardware to our repertoire.

Kali Linux forensics mode – The bootable “Forensics” mode available in Kali makes it perfect for forensics work, as the forensics Kali live image option does not mount any drives (including swap) with this option. The wealth of forensics tools on Kali (metapackage – kali-forensics-tools) makes Kali a good choice for any forensics work you need.

Kali Linux NetHunter ROM overlay for Nexus Android devices – Kali is so versatile that creating the “Kali NetHunter” Android was a natural extension to our distribution. NetHunter is a custom Android ROM overlay for ASOP which brings together all the toolset of Kali Linux (and more!) to your Nexus or OnePlus phones.

Обзор и настройка Kali Linux.

Привет, начинающий хакер!

Я думаю, ты наверняка понимаешь, что взламывать (читай тестировать безопасность) можно, используя любой дистрибутив Linux, можно даже из под Windows что-нибудь придумать (сжечь еретика. – прим. редактора которого у нас нет), но зачем изобретать велосипед, если его давно изобрели. А поэтому в этом материале мы поговорим о Kali Linux. Но, в связи с тем, что вопрос настройки и использования возможностей этой операционной системы очень обширен, в этой статье мы остановимся только на тех нюансах которые стоит знать любому начинающему пользователю, который хочет установить Kali чтобы изучить ее инструменты и разобраться как это всё работает.

И в начале, как обычно немного теории.

Kali Linux это дистрибутив основанный на Debian, разработали его сотрудники компании Offensive Security

Мати Ахарони и Девон Кеарнсом, позднее к ним присоединился Рафаель Херцог, как специалист по Debian. Появился это дистрибутив в результате эволюционирования BackTrack, который в 2013 году утратил поддержку разработчиков и в настоящее время не актуален.

Kali Linux может работать в режиме Live-USB, с возможность сохранения файлов (режим USB-persistence), а также может быть установлена как полноценная операционная система.

Одной из ключевых особенностей Kali Linux является огромное количество предустановленных утилит необходимых для проведения разнообразных тестов безопасности. Утилит этих больше 300, но при этом стоит заметить, что некоторые функции при этом дублируются в разных утилитах, хотя это скорее плюс чем минус (список утилит и их описание можно посмотреть здесь: https://tools.kali.org/tools-listing).

Установка Kali Linux

Скачать образ Kali Linux можно с официального сайта https://www.kali.org/. Хотя правильнее сказать, что только оттуда его и можно скачивать, во избежание бонусного скачивания, так сказать, дополнений не предусмотренных разработчиком. На сайте доступны разные виды образов, в том числе можно скачать уже установленную систему для виртуальных машин. Есть образы с приставкой Light, это обрезанный вариант и использовать его, без необходимости не стоит, также можно выбрать образ с уже предустановленным окружение рабочего стола: Mate, Xfce, Kde. Хотя, при желании, их можно будет установить потом.

Мы возьмём образ Kali Linux 64 Bit. Актуальная версия по состоянию на момент написания статьи 2019.1. После скачивания, образ нужно записать на флешку каким-нибудь Rufus, после чего можно переходить непосредственно к установке.

Для начала запускаемся с флешки и видим варианты загрузки:

Выбираем Graphical install, после чего нужно выбрать язык:

Потом вводим имя компьютера, пароль суперпользователя, выбираем часовой пояс, после чего система предложит нам настроить разметку дисков:

Оптимальный вариант выбрать “Авто – использовать весь диск с шифрованным LVM” – в таком случае будет создан полностью зашифрованный раздел и систему нельзя будет запустить или получить доступ к файлам без ввода кодовой фразы. Как я и говорил, в большинстве случаев стоит использовать именно этот вариант, ведь это серьёзно повышает уровень безопасности системы и защищённость информации. Если ты выберешь этот вариант, то после установки дополнительно можешь задать пароль для самоуничтожения данных, делается это командой: cryptsetup luksAddNuke /dev/sda1.

Но для полноты обзора, мы также рассмотрим вариант “Вручную”, при котором мы создадим три раздела с такими параметрами:

- Точка монтирования – /; использовать как – журналируемая файловая система ext4; тип раздела – первичный; местоположение – начало этого пространства; размер – оптимально 20 Гб;

- Использовать как – Раздел подкачки; тип раздела – логический; местоположение – начало этого пространства; размер 2-4 Гб;

- Точка монтирования – /home; Использовать как – журналируемая файловая система ext4; тип раздела – логический; местоположение – начало этого пространства; размер – всё оставшееся место;

После создания разделов начнётся установка системы и через некоторое время появится вопрос:

Если Linux единственная ОС на этом компьютере то смело жми “да”, если устанавливаешь рядом с Windows то “нет”.

Через некоторое время установка будет завершена, после чего компьютер перезагрузится и ты увидишь экран приветствия, где нужно будет ввести имя пользователя (root) и пароль.

На этом установка завершена. Перейдём к настройке свежеустановленной системы.

Настройка Kali Linux.

Для начала проверим чтобы в системе были прописаны корректные источники приложений (репозитории). Они находятся в файле /etc/apt/sources.list

Скорее всего всё будет нормально, но лучше убедиться. В выведенном файле должна быть такая строка:

deb http://http.kali.org/kali kali-rolling main non-free contrib

если её нет или она отличается, можно поменять в ручную. Корректные репозитории всегда можно посмотреть на официальном сайте. И там же есть предупреждение, что использовать стоит только официальные репозитории Kali, что вполне логично, потому что эту систему обычно устанавливают не для повседневного развлекательного использования, а с конкретно определёнными целями, и вот при достижении этих целей, качать с интернетов что попало и откуда попало совсем не стоит, это нам подсказывает инстинкт самосохранения, если он есть, если его нет – прислушивайся к ребятам из Offensive Security, они разбираются, а ещё проверяют лично все приложения которые добавляют в репозитории.

Теперь можем обновить нашу систему:

При установке Kali Linux не создаёт нового пользователя, а предлагает работать как root. Но если есть необходимость можем создать нового пользователя:

Созданному пользователю нужно задать пароль:

Также нового пользователя можно создать в Параметры/Подробности/Пользователи/Добавить пользователя.

Базовые параметры анонимности

Акцентирую внимание: далее приведены БАЗОВЫЕ настройки, которые не гарантируют полной анонимности. В зависимости от ситуации, настройки безопасности и анонимности должны подбираться индивидуально и соответствовать текущей ситуации.

Для начала сделаем так, чтобы при каждой загрузке системы MAC адрес менялся на рандомный, это никогда не бывает лишним. И для этого нам нужно открыть файл /etc/NetworkManager/NetworkManager.conf и изменить его содержимое, на такое:

После этого нужно перезапустить Network Manager:

Добавим возможность пускать весь трафик системы через сеть Tor:

Теперь можно направить весь трафик через Tor, командой:

Если вдруг возникла необходимость принудительно сменить IP:

Если в каких-либо ситуациях потребуется дополнительно использовать proxy, то в ЭТОЙ статье я описал неплохой способ.

Дополнительные приложения

Практически все программы которые нам могут понадобиться в Kali Linux уже есть, но для большего удобства я бы установил ещё парочку:

Double Commander – аналог Total Commander, только с открытым исходным кодом. Прост и понятен, при этом имеет огромное количество функций и поддерживает установку дополнительных плагинов. Устанавливаем:

Filezilla – если используешь ftp, лучше filezilla ещё ничего не придумали. Берём:

Network Manager Open-vpn – понадобиться когда ты решишь настроить vpn, устанавливаем:

Очистка системы

Для очистки системы используются две команды:

Эти команды очистят локальный репозиторий от скачанных файлов пакетов.

И на этом начальную настройку Kali linux можно считать оконченной. Конечно можно настроить ещё много чего, можно вообще до бесконечности крутить всякие параметры, но, на мой взгляд, сделанного нами, вполне достаточно для комфортной работы. Не забывай возвращаться, ведь мы должны изучить ещё много интересного.

Несколько слов о Kali Linux

Kali Linux — это самый популярный в мире дистрибутив Linux, оптимизированный для пентеста, но, безусловно не без изьянов. Kali, разрабатываемый и поддерживаемый сотрудниками Offensive Security, родился в 2006 году как BackTrack Linux, но после масштабного рефакторинга и переезда с Ubuntu на Debia в 2013 году получил название Kali. (Что означает название? «Кали — тантрическая богиня разрушения, богиня-мать, богиня времени, защитница мирового порядка», нет не в её честь назван дистрибутив)). Но мы откроем этот «секрет» в конце статьи.

Основанный на нестабильной ветке Debian, Kali включает в себя более 300 инструментов безопасности, в том числе крупные, такие как Metasploit, Nmap и Aircrack-ng и многие другие специализированные инструменты.

Kali можно загрузить и использовать бесплатно, но она предназначена для использования в качестве специализированного дистрибутива Linux, оптимизированного для тестирования на проникновение, и абсолютно не подходит в качестве повседневной операционной системы для серфинга, электронной почты или просмотра котиков в фэйсбуке. Поэтому он используется как утилитарный инструмент в виде виртуальной машины на ноутбуке, используя VMWare или VirtualBox на хосте Windows, Mac или даже Linux (да даже на Amazon AWS и Raspberry Pi). Новичкам в пентесте для изучения прекрасно подходят предварительно сконфигурированные VMWare или VirtualBox VM образы, скачанные с официального сайта.

Если вы знакомы с Linux, особенно с Ubuntu (или в целом с Debian), то Kali покажется вам знакомым, по крайней мере, на первый взгляд. В целом интерфейс приятен и интуитивно понятен, для начала достаточно открыть терминал и уже можно работать.

А если вы новичок, разработчики предостерегают:

«Если вы не знакомы с Linux в целом, если у вас нет хотя бы базового уровня знаний в администрировании системы, если вы ищете дистрибутив Linux для использования, чтобы познакомиться с Linux, или если вам нужен дистрибутив, который вы можете использовать в качестве настольной установки общего назначения, Kali Linux, вероятно, не то, что вы ищете».

Поэтому не стоит забывать что Kali — это все-таки специализированный дистрибутив Linux , предназначенный для опытных пользователей, которым нужна специфическая платформа для проведения тестирования на проникновение. Хотя это не обязательно, вполне можно использовать другие дистрибутивы (например Ubuntu или Mint Linux), предварительно установив нужный софт.

Полный образ Kali, загруженный с официального сайта содержит в себе комплект наиболее часто используемых инструментов и позволяет пользователям устанавливать метапакеты — пакеты Debian, включающие в себя десятки или даже сотни пакетов. Например, для того чтобы подготовить чистый образ Kali для тестирования беспроводных сетей, достаточно использовать команду apt-get install kali-tools-wireless и все нужные инструменты будут установлены.

Полный список метапакетов включает в себя более десятка вариантов на выбор. Новым пользователям Kali лучше всего начать с установки kali-linux-default и, возможно, kali-tools-top10 . Если вы хотите потрогать сразу всё, тогда kali-linux-all — но будьте готовы к длительному времени загрузки и необходимости перезагрузки ОС.

И вот тут начинается самое интересное

Kali — это как кольт на Диком Западе — и костер развести поможет и в переговорах конструктивен 🙂 Хотите использовать сетевой трафик «человек посередине»? Есть mitmproxy и Burp (community версия) на выбор. Взлом паролей в автономном режиме? Hashcat и John the Ripper сделают эту работу. Развлекаетесь с SQL инъекциями? Sqlmap — хорошее начало дня. Инструменты социальной инженерии, такие как Social-Engineer Toolkit (SET) , помогут вам пощупать невнимательных сотрудников.

Безусловно, для полноценного понимания инструментов и в целом обучения пентесту, новичкам необходимо легально тренироваться на кошках (не на пушистых котиках!), например, на таких популярных сервисах как VulnHub, HacktheBox, Root-Me, которые предлагают бесплатный (или недорогой) доступ к десяткам уязвимых боксов и сервисов, чтобы вы могли практиковать свои навыки.

Ну а когда вы всё изучите и будете готовы к сертификации, вас ждет OSCP.

Offensive Security Certified Professional

Сертификация Offensive Security Certified Professional (кстати, когда-то имевшая хороший вес для репутации пентестера), созданная все теми же людьми из Offensive Security, которые также поддерживают Kali Linux, предлагает практическое обучение с использованием Kali и 24-часовой экзамен, на котором студенты должны взломать уязвимые цели, чтобы пройти, то есть показать практические навыки .

OSCP не так уж прост и их девиз «Try Harder» (попахивает «Крепким орешком»?). Если вы решили пойти на сертификат, придется потратить много времени и сил на подготовку.

Разнообразие Kali Linux

Kali существует в различных качествах, ролях, амплуа (если угодно) о которых вы, возможно, даже не задумывались, например, в виде forensics mode, когда вам нужно, чтобы биты оставались неизменными, «Kali для Android» под названием NetHunter , образа Amazon EC2 AWS и даже с поддержкой таблицы Брайля.

Большинство из них являются продвинутыми вариантами использования, которые новичку вряд ли понадобятся.

Напоследок, давайте снова вернёмся к названию дистрибутива и к тому, что же оно на самом деле означает. Оказывается, никакого секрета тут нет, ведь, со слов разработчиков: «Kali» — это просто название, которое мы придумали для нашего нового дистрибутива».

Программа курса по Kali Linux будет интересна всем, кто занимается проведением тестов на проникновение и хочет практически попробовать себя в ситуациях, близких к реальным. Курс рассчитан на тех, у кого еще нет опыта в ИБ