Подмена адреса отправителя почты

Как вычислить мошенника — определяем подмену адреса электронной почты 13

Здравствуйте, уважаемые друзья. Сегодня поговорим о том, как вычислить мошенника и не попасть в неприятную ситуацию. Мы все пользуемся электронной почтой, через которую к нам вместе с полезными письмами приходит спам, а иногда и письма от мошенников, которые используют подмену адреса электронной почты.

Почтовые сервисы стоят на страже, но, к сожалению, не могут полностью оградить нас от действий мошенников. Это всё-таки программа, она может заподозрить мошенничество и предупредит вас, а вы уже должны принять окончательное решение.

Мошенники действуют под видом авторитетных сервисов, организаций и людей. Выдавая ложный адрес отправителя за фирменный. Поэтому важно уметь самостоятельно отличать мошеннические письма.

Я всё покажу на примере свеженького письма мошенников под видом регистратора доменных имен Ru-Center. Прислали его на днях, адрес отправителя содержал фирменный домен, а в письме содержалась инструкция по повторному подтверждению прав на домен с загрузкой файла на сайт. И предупреждение, что домен будет отключён в случае невыполнения требований.

В таких ситуация нужно действовать правильно.

Как определить, что письмо мошенническое

- Обращайте внимание на сообщения почтовых сервисов. В большинстве случаев они предупредят вас о подозрительных действиях с письмом.

- Проверяйте подмену адреса электронной почты. Сделать это можно по служебным заголовкам. Все современные почтовики предоставляют эту возможность.

- Поищите информацию в поисковике. Можете ввести в строку поиска истинный адрес отправителя или что-то из письма, и наверняка найдёте информацию о мошенничестве.

- Обратитесь в службу поддержку с официального сайта. Важно: по ссылкам в письме не переходите. Перейдите на официальный сайт через поисковик.

Как определить подмену адреса электронной почты

Покажу пример на почте mail.ru, куда и пришло письмо от мошенников.

Как видно на скриншоте, адрес отправителя содержит фирменный домен @nic.ru, в письме указан домен, который я регистрировал.

Но, тут, же предупреждение от почтовика и предложение загрузить на сайт исполняемый файл. Это должно вас насторожить. Вы должны выяснить истинный адрес отправителя.

Для этого в открытом письме нажмите кнопку «Ещё» в панели инструментов, в выпадающем меню выберите пункт «Служебные заголовки».

Откроется новое окно, которое будет содержать служебную информацию. Подробную расшифровку можно найти в интернете. В нашем же случае важно обратить внимание на поля Received в них содержится истинный адрес отправителя.

Вы можете совсем не разбираться в этой технической информации, это совсем неглавное. Мошенники действуют под видом кого-то, используют фирменный домен. Так вот, в истинном адресе мошенника, в строках Received упоминания фирменного домена не будет.

На примере всё хорошо видно.

Наглядный видеопример

Заключение

Друзья, всегда обращайте внимание на сообщения от почтовых сервисов, проверяйте истинный адрес отправителя, не загружайте файлы из таких подозрительных писем и не выполняйте указания из письма. Будьте внимательны.

Подмена адреса отправителя почты

Вопрос

Ответы

- Предложено в качестве ответа Иван Проданов Microsoft contingent staff, Moderator 12 августа 2013 г. 12:59

- Помечено в качестве ответа Иван Проданов Microsoft contingent staff, Moderator 13 августа 2013 г. 6:00

Все ответы

- Предложено в качестве ответа Иван Проданов Microsoft contingent staff, Moderator 12 августа 2013 г. 12:59

- Помечено в качестве ответа Иван Проданов Microsoft contingent staff, Moderator 13 августа 2013 г. 6:00

- Предложено в качестве ответа Иван Проданов Microsoft contingent staff, Moderator 16 августа 2013 г. 6:56

сканеры и прочие устройства у вас внутри сети я полагаю? сделайте для внутренней сети свой коннектор и разрешите на нем прием писем от имени своего домена для анонимов

Сазонов Илья http://isazonov.wordpress.com/

Спам откуда идет с Интернета? Проверяли? Через CAS получаете почту или через Edge? Антиспам фильтры включены? Стоит какой-то другой антиспам?

Сазонов Илья http://isazonov.wordpress.com/

Сазонов Илья http://isazonov.wordpress.com/

Откройте заголовок письма и посмотрте служебные заголовки — будет понятен путь письма.

Сазонов Илья http://isazonov.wordpress.com/

вот что показывает:

Received: from mail2.wclass.ru (192.168.54.32) by SQCA1-SERVER.wcfc.local(Это мой CAS-сервер)

(192.168.50.32) with Microsoft SMTP Server (TLS) id 14.2.342.3; Wed, 7 Aug

2013 17:36:30 +0400

Received: from vserver52.axc.nl (46.21.172.149) by mail2.wclass.ru(MX-запись)

(192.168.54.32) with Microsoft SMTP Server id 14.2.342.3; Wed, 7 Aug 2013

Received: from vserver52.axc.nl ([46.21.172.149] helo=mail.fakemailer.nl) by

vserver52.axc.nl with esmtpa (Exim 4.76) (envelope-from )

id 1V73uc-0005TS-RV for ПетроваАА@ MyDomain.ru ; Wed, 07 Aug 2013 15:36:26

Повторюсь: адреса Пупкин@MyDomain.ru нет в моем домене. Есть адрес ПупкинАА@MyDomain.ru.

письмо пришло с

Так вот на EDGE и выполните те рекомендации, которые приведены в статье по ссылке выше, для внешнего коннектора, принимающего почту из интернет. У Вас ведь сканеры и проч., не через интернет на EDGE сообщения шлют?

Да. Вообще, у receive connectors, в свойствах, есть параметры сети, где определяется, к какому IP коннектор привязан (какой IP слушает), и с каких IP (подсетей) сообщения принимает. Для расположенного на периметре сервера, фактически занимающегося только пересылкой сообщений между LAN и WAN, вполне хорошая практика иметь различные коннекторы для приёма сообщений из интернет (и пересылки внутрь), и для приёма изнутри (для отправки наружу).

Вот к коннектору, отвечающему за приём именно внешних сообщений, и надо применить описанную в заметке команду.

Да. Вообще, у receive connectors, в свойствах, есть параметры сети, где определяется, к какому IP коннектор привязан (какой IP слушает), и с каких IP (подсетей) сообщения принимает. Для расположенного на периметре сервера, фактически занимающегося только пересылкой сообщений между LAN и WAN, вполне хорошая практика иметь различные коннекторы для приёма сообщений из интернет (и пересылки внутрь), и для приёма изнутри (для отправки наружу).

Вот к коннектору, отвечающему за приём именно внешних сообщений, и надо применить описанную в заметке команду.

у меня в receive connector прописан 1 коннектор:

Default internal receive connector

и в send connector прописано 2 коннектора:

EdgeSync — Inbound to SQ

EdgeSync — SQ to Internet

К какому коннектору мне необходимо применить команду?

Подделка письма электронной почты почти от любого человека менее чем за 5 минут и способы защиты

Что такое аутентификация электронной почты?

На протяжении большей части последних 40 лет пользователям приходилось совершать прыжок веры каждый раз, когда они открывали электронную почту. Считаете ли вы, что письмо действительно приходит от того, кто указан в графе отправителя? Большинство легко ответит «да» и на самом деле очень удивится, узнав как легко подделать электронную почту почти от любого отправителя.

При создании Интернета изначально не было разработано никакой возможности проверить личность отправителя. Во время разработки основных протоколов электронной почты, затраты на вычислительную мощность, реализацию и простоту использования были уравновешены с риском мошенничества. Тяжело было предположить, что 84% всей электронной почты в будущем будут иметь вредоносную нагрузку и являться фишингом или спамом.

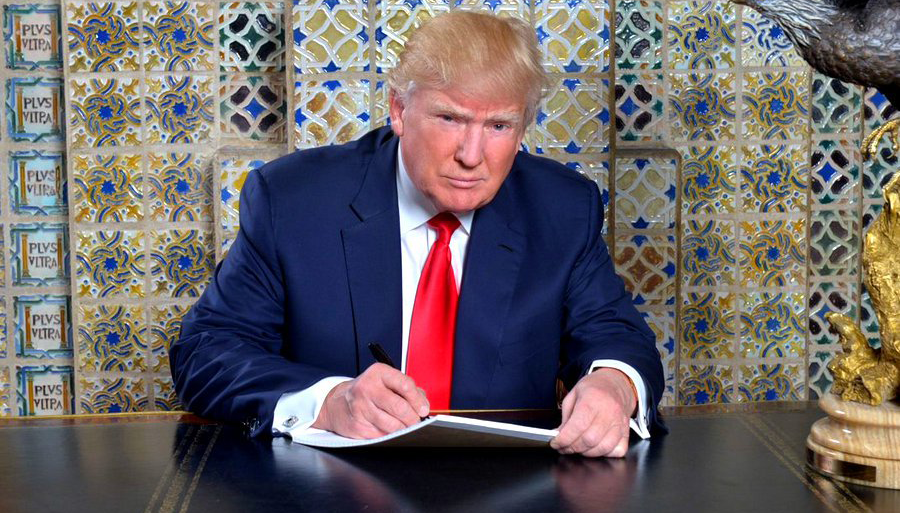

Результатом является то, что заголовки писем, включая поля «From: » и «Reply-to: », очень легко подделать. В некоторых случаях это так же просто, как набрать «john@company.com» в поле «From: ». Объединив это с неподозрительным содержанием, убедительной графикой и форматированием, вполне возможно обмануть людей, подумавших, что сообщение в их почтовом ящике действительно пришло от банка, ФНС, руководителя или президента США.

Приняв во внимание повсеместное распространение электронной почты, вы осознаете основу нашего нынешнего кризиса информационной безопасности. Слабость в электронной почте привела к массе фишинговых атак, направленных на то, чтобы заставить людей нажимать на вредоносные ссылки, загружать и открывать вредоносные файлы, отправлять форму W-2 (аналог 2-НДФЛ в США) или переводить средства на счета преступников.

Совсем недавно Coupa, компания из Кремниевой долины, была в центре внимания после отправки данных о заработной плате всех 625 сотрудников мошеннику. В прошлом году одна из крупнейших компаний Европы Leoni AG потеряла 45 миллионов долларов, когда сотрудник ошибочно перечислил деньги на учетную запись мошенника по причине фальшивой электронной почты. По оценкам ФБР, фишинговые атаки типа «компрометация деловой переписки» (BEC — Business Email Compromise), обходятся компаниям США в 3 миллиарда долларов в год.

На databreaches.net был составлен список фактов фишинга формы W-2. Работа над списком в этом году указывает на то, что количество случаев с 2016 года растет и на данный момент он состоит из 204 отчетов. По списку можно понять, что известны случаи кражи данных тысяч сотрудников и такой вид мошенничества является очень распространенным.

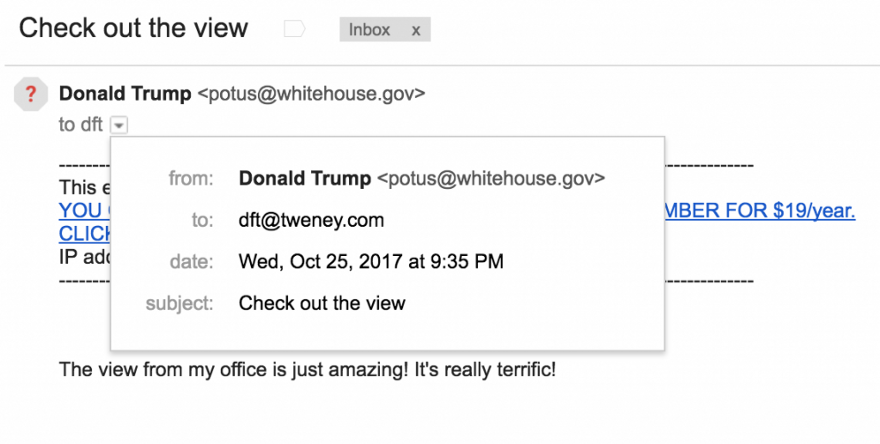

Как злоумышленник может подделать незащищенную электронную почту от почти любого человека менее чем за 5 минут

На самом деле, поддельный адрес в поле «от» — это основа и начальная стадия большинства атак. Почему стоит беспокоиться о фальсификации электронной почты с условного «company.com», когда возможно просто зарегистрировать похожий поддельный домен (например, c0mpany.com) и использовать его? Или создать учетную запись Gmail (randomaddress1347356@gmail.com), присвоить ей дружеское имя, которое выглядит как имя генерального директора компании? Потому что, на самом деле, подделать отправку письма с адреса реального человека даже проще, чем регистрировать поддельный домен или создать учетную запись Gmail.

Три простых способа

В интернете без труда можно найдите сайты, которые позволяют отправлять фейковые письма. Их десятки, вот лишь пара примеров: spoofbox.com и anonymailer.net. Многие из них бесплатны, некоторые стоят денег, позиционируются эти сервисы как законные, а основной целью использования предполагается розыгрыш друзей.

Алгоритм использования прост. Требуется лишь ввести адрес электронной почты получателя в поле «Кому:», поместить любой желаемый адрес электронной почты в поле «От:» и после создания сообщения подтвердить отправку. По условия пользовательского соглашения ответственность за ущерб полностью лежит на клиентах сервиса.

Следующий способ — это отправка с помощью командной строки UNIX. Если у вас есть компьютер с настроенной почтовой службой, достаточно ввести эту команду:

В итоге получается сообщение, в котором в поле «От» будет содержаться «any@anydomain.com». Введя строку темы и остальную часть сообщения, после нажатия Ctrl+D сообщение отправится получателю. Работостпособность этой идеи зависит от того, как настроена ваша система. Тем не менее, она работает во многих случаях.

Используя PHP, вы можете создать электронное письмо с помощью нескольких строчек очень простого кода:

Фактически, это строки кода, используемые в качестве примера в онлайн-руководстве для функции отправки почты mail() с дополнительными шапками/header.

Эти инструменты спуфинга сильно упрощены. Чтобы сделать сообщения более реалистичными, потребуется немного больше работы и, конечно, навыки социальной инженерии. Но основная техническая составляющая очень проста. Единственное, что действительно предотвращает спуфинг — аутентификация электронной почты с помощью совместного использования SPF-записи, DKIM-подписи и DMARC. Далее мы расскажем, как работают и чем отличаются эти технологии. Они не являются чем-то новым, однако, к счастью для мошенников, большинство доменов в Интернете еще не защищены. Например, только около 4% доменов .gov используют аутентификацию. Что касательно других 96%? Злоумышленники могут отправлять электронные письма под видом исходящих с почтовых ящиков этих доменов в любой момент.

Согласно источнику, одно из четырех писем с доменов .gov является мошенническим. Домены justice.gov, House.gov, Senate.gov, Whitehouse.gov, а также democrats.org, dnc.org, gop.com, rnc.org. и DonaldJTrump.com — все они могут быть легко использованы для спуфинга почтовыми мошенниками.

Способы защиты от спуфинга

Описанная выше простота использования уязвимости электронной почты без аутентификации и широкое использование этих методов как начальная стадия для крупнейших кибер-атак, акцентирует внимание IT-сообщества на необходимости использования технологий проверки подлинности почты. Внедряя аутентификацию электронной почты, вы можете гарантировать, что любой пользователь — сотрудник, клиент или партнер, получающий электронное письмо, сможет определить отправлено ли электронное письмо легитимным представителем компании. Кроме того, вы можете получить прозрачность и контроль того, кто отправляет электронную почту от вашего имени.

Важность этого резко возросла благодаря быстрому росту облачных сервисов (SaaS), более 10 000 из которых отправляют электронную почту от имени своих клиентов по теме продаж, маркетинга, поддержки клиентов, HR, бухгалтерского учета, юридических и прочих услуг. Благодаря принудительной аутентификации, вы можете заблокировать всех, кто пытается отправить письмо от вашего имени, — спамеров, фишеров и даже «серых» отправителей, которые могут быть легитимными, но не указаны вами в списке разрешенных.

Стандарты аутентефикации электронной почты позволяют почтовому серверу проверять, что электронное письмо с вашим доменом в поле «От:» было разрешено отправлять от вашего имени. До попадания сообщения в папку «Входящие» получателя, почтовый сервер может проверить:

- Используя SPF-запись, имеет ли отправляющий сервер право использовать доменное имя (или имена), указанное в заголовках сообщения?

- Если к сообщению прикреплена криптографическая DKIM-подпись, с помощью открытой версии ключа в записи DNS домена можно расшифровать заголовки входящих сообщений и узнать, действительно ли сообщение исходит от заявленного отправителя.

- Благодаря настройке DMARC владельцы доменов могут создавать правила обработки писем, которые поступили с доменов, не прошедших авторизацию и проверять совпадают ли заголовки друг с другом (например, поля From: и Reply-to:). Правила включают инструкции о том, что должен сделать принимающий сервер с сообщениями, не прошедшими проверку подлинности, например, не пропускать их, помещать в папку со спамом или помечать их как потенциально опасные. Проверка подлинности по электронной почте дает владельцу домена глобальный контроль над тем, что происходит с сообщениями, отправленными от их имени кем угодно и кому угодно. Например, если вы представляете домен-отправитель почты и публикуете DMARC-запись с запросом информации, то вы будете получать от всех доменов-получателей, которые тоже поддерживают DMARC, статистику обо всех почтовых письмах, которые приходят с обратным адресом от вашего домена. Статистика приходит в XML и содержит IP-адрес каждого отправителя, который подписывается вашим доменом, количество сообщений с каждого IP-адреса, результат обработки этих сообщений в соответствии с правилами DMARC, результаты SPF и результаты DKIM

Почему необходимо совместное использование этих технологий?

В упрощенном смысле SPF позволяет создавать белый список для IP-адресов. Если почтовый сервер с IP-адресом, который отсутствует в вашем списке, пытается отправить электронное письмо с использованием вашего домена, тест проверки подлинности SPF не будет пройден. Однако, большая проблема с SPF заключается в том, что используется домен, указанный в поле Return-Path для проверки подлинности, а не поле From, который люди действительно читают.

Хуже того, злоумышленники, занимающиеся фишингом, могут настроить SPF-запись для своих собственных доменов. Затем они могут отправлять электронные письма, которые, как будет казаться, поступают от компании или бренда, которым доверяют, но домен этой компании будет отображаться в поле «От», а домен мошенника в Return-Path. Такие письма пройдут проверку подлинности SPF. Дополнительное использование DMARC, решает эту проблему, позволяя владельцу домена требовать «выравнивания», что означает, что обратные и исходящие адреса должны быть одинаковыми.

SPF-записи представляют собой текст, но синтаксис довольно сложный. Легко можно сделать опечатки, которые трудно обнаружить. При этом, они сделают SPF-запись бесполезной. Анализ SPF-записей всех 62 спонсоров конференции RSA 2017 года показал, что только 58 опубликовали SPF, при этом у 17 спонсоров конференции по кибербезопасности были ошибки в записи. Компании, которые не имеют большого опыта в IT-области, часто находят SPF еще более сложным.

Также и DKIM не особенно эффективен против мошенничества без использования DMARC. Чтобы остановить фишинг, самым важным адресом является домен в поле «От». Однако, проверка только DKIM-подписи нечего не говорит по поводу домена в этом поле. Используемый для подписи сообщения домен может полностью отличаться от домена, указанного в поле «От». Другими словами, хакеры могут создавать сообщения, которые подписываются через DKIM, используя контролируемый ими домен, но в поле «От» будет находится email вашего банка. Большинство людей не собираются копаться в заголовках всех входящих сообщений, чтобы убедиться, что данные DKIM-подписи являются легитимными. Также стоит учитывать большое количество законных почтовых служб, которые могут делать рассылки от имени отправителя и проблему сохранения секретности закрытого ключа, используемого для подписи сообщений.

Эти два ранних стандарта, хотя и важны, содержат важные пробелы. DMARC основывается на них и дополняет. DMARC значительно увеличивает доверие к электронной почте, которую вы отправляете, независимо от того, поступают ли письма от ваших собственных почтовых серверов или облачных сервисов, которым вы разрешаете отправлять электронную почту.

Основными вкладами DMARC являются:

- настройка политики, которая сообщает получающим серверам электронной почты, что делать с электронными сообщениями, которые не аутентифицируются (ничего, карантин или отказ),

- предоставление механизма отчетности.

Наличие политики и механизма обратной связи — вот что заставляет всё это работать.

Проверить, что DMARC настроен можно с помощью сервисов

→ mxtoolbox.com

→ mail-tester.com и прочих.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

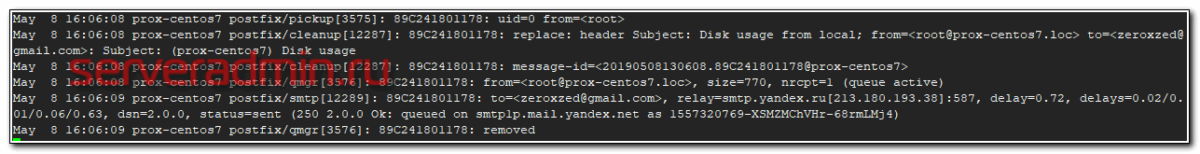

Как изменить тему письма и адрес отправителя через postfix

Хочу поделиться парочкой полезных советов по настройке почтового сервера. Я расскажу, как автоматически изменять тему всех отправляемых сообщений через postfix, а так же подменять адрес отправителя. На днях в комментариях к одной статье про отправку почты, читатель показал простое и интересное решение, которое я решил проверить, дополнить и оформить в виде отдельной статьи.

Цели статьи

- Настроить автоматическое изменение темы сообщений, отправляемых через postfix. На конкретном примере я покажу, как ко всем сообщениям добавлять в тему имя сервера.

- Настроить автоматическую замену адреса отправителя. В моем примере я буду заменять локальный адрес отправителя root на адрес пользователя для отправки почты через внешний сервер яндекса — smtp.yandex.ru.

Введение

Данная статья будет написана по мотивам другого материала — отправка почты через консоль с авторизацией. В целом, там представлено законченное решение, но в некоторых случаях требуется дополнительная настройка.

В комментариях читатель захотел использовать один и тот же почтовый ящик для отправки оповещений с нескольких серверов. Для удобной сортировки в ящике получателя нужно было как-то разделить письма по серверам. Когда отправитель один, других надежных признаков для сортировки не найти.

Я сходу предложил решение по автоматическому изменению темы сообщения через postfix, так как предполагал, что он это умеет и не ошибся. Читатель вернулся и подсказал, как это легко и быстро настроить. Я проверил решение, оно реально рабочее, поэтому решил оформить в виде отдельной статьи. Думаю, это будет полезно остальным.

Замена адреса отправителя может быть полезна в разных ситуациях. Я ее буду использовать конкретно для решения проблемы с отправкой писем через почтовые сервера Яндекса. Для успешной отправки письма, Яндекс требует, чтобы адрес отправителя в письме совпадал с адресом для авторизации на сервере. Если это не будет сделано, то вы получите ошибку во время отправки — Sender address rejected: not owned by auth user.

Происходит это потому, что отправка системных сообщений идет от локального пользователя root. Имя отправителя в письме будет примерно такое — root@prox-centos7.loc. В данном случае prox-centos7.loc это локальное имя сервера. Я его заменю на учетную запись яндекса.

Замена адреса отправителя в postfix

Начнем с подмены отправителя, чтобы можно было сразу тестировать отправку. Для этого добавляем в конфиг postfix /etc/postfix/main.cf следующий параметр.

Там же у меня есть такие параметры:

Файл generic у вас уже должен быть. Если нет, то создайте его. Далее добавляем в него одну строку.

| root@prox-centos7.loc | Локальный пользователь сервера. |

| root@serveradmin.ru | Пользователь сервера yandex. В данном случае домен serveradmin.ru привязан к почте яндекса. |

Перезапускаем postfix и проверяем отправку.

В логе отправитель локальный, но тем не менее, яндекс успешно отправил письмо, ошибки не было.

Автоматическая замена темы писем в postfix

Переходим к замене темы письма. Для этого добавляем в конфиг postfix /etc/postfix/main.cf следующий параметр.

Создаем файл rewrite_subject следующего содержания:

Это регулярное выражение, которое меняет заголовок письма, начинающийся с Subject. Оно добавляет в начало темы имя сервера в скобках — (prox-centos7). Вы можете добавлять что-то свое. Для тех, кто вообще не разбирается в регулярках, поясню, что в данном случае $1 это исходное содержание темы.

Перезапускаем postfix и проверяем, отправив через консоль письмо.

Проверяем ящик и видим там письмо.

Теперь вы можете настраивать отправку системных писем с разных серверов, используя один и тот же ящик, просто автоматически меняя тему всех почтовых сообщений сервера.

Заключение

Я рекомендую собирать системные сообщения с разных серверов тем или иным способом. Там часто бывает критически важная информация, которая не будет лишней, даже если у вас хорошо настроена система мониторинга, например zabbix.

Если вас интересует настройка полноценного почтового сервера postfix, то у меня есть очень подробная статья на эту тему.

Буду рад полезным замечаниям и дополнениям. Ваши комментарии иногда делают меня умнее 🙂