Удаление информации с жесткого диска

Заметаем следы или как безвозвратно удалить данные

безвозвратное удаление данных часто ассоциируется с криминалом. Если пользователю нужно безвозвратно стереть данные с жесткого диска, то он обязательно нарушил закон и не хочет, чтоб полиция узнала о его грязных делишках. Видимо, сказываются прошлые стереотипы вроде «А наши люди в булочную на такси не ездят». Если криминального элементу понадобится удалить данные с жесткого диска, то ему это проще (а главное — быстрее) сделать физическим путем — сжечь, вбить гвоздь потолще или просто несколько раз ударить молотком. После такого редкий жесткий диск или SSD выживет. Мы же будем рассматривать мирные кейсы — когда нужно подарить или продать носитель данных (диск, флешку ). Поскольку на носителе могут быть персональные данные (например, платежная информация), никому не хочется, чтобы их использовали в корыстных целях.

Уничтожение информации на жестком диске

Способы уничтожения информации сильно зависят от типа устройства. Сейчас мы поговорим о том, как уничтожить инфу на классическом жестком диске, не SSD. О твердотелых дисках (SSD) мы поговорим далее в этой статье.

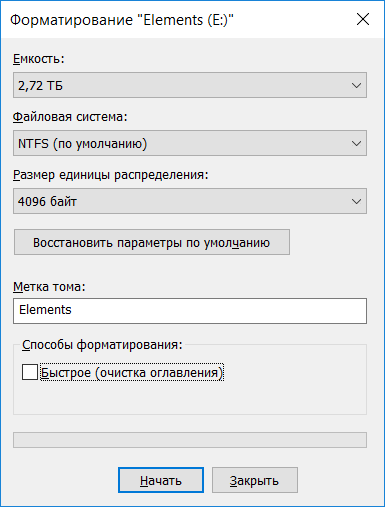

Традиционный способ уничтожения данных — форматирование. Вот только, как показывает практика, после форматирования данные относительно просто восстановить. Особенно, если использовалось быстрое форматирование. Совсем другое дело — полное форматирование.

Если на жестком диске никакой ценной информации нет, достаточно несколько раз его отформатировать, используя полное форматирование — флажок Быстрое нужно снять.

Но что делать, если наблюдаются приступы паранойи или же жесткий диск действительно содержит ценную информацию, которая не должна попасть в чужие руки? В этом случае нужно использовать алгоритмы гарантированного уничтожения информации.

В США использовался стандарт DoD 5220.. Стандарт подразумевал трехкратную перезапись диска. При первом проходе выполняется запись любого символа, затем — его , а после (третий проход) — случайной последовательности. Получается, что за три прохода каждый байт информации на жестком диске перезаписывался так:

10101010 > 01010101 > 11011100 (последнее значение — случайное)

Действительно, раньше такой алгоритм использовался в государственных учреждениях США. Но, видимо, он не обеспечивает должной надежности, поскольку сейчас носители физически размагничивают или даже полностью уничтожают. А DoD 5220. используется только для уничтожения несекретной информации.

В Канаде используется утилита DSX. Утилита работает так: сначала перезаписывает инфу нулями, а потом — единицами, после чего записывает на диск последовательность данных, в которой закодирована информация о версии утилите, дате и времени уничтожения информации.

В Германии для уничтожения несекретных данных (а у нас, мы надеемся, именно такие) используется стандарт BSI VSITR (расшифровку аббревиатуры вы без проблем найдете в Интернете, если она вам нужна). Стандарт подразумевает от 2 до 6 проходов, на каждом из которых на диск записывается псевдослучайная последовательность и ее . Последним проходом записывается последовательность 01010101.

Какой алгоритм выбрать? Для всех современных жесткий дисков для окончательного удаления информации достаточно один раз перезаписать их псевдослучайной последовательностью, все что более — делается исключительно для самоуспокоения и никак не влияет на результат.

Приложения для безопасного удаления данных с жестких дисков

Приложений для безопасного удаления достаточно много — Secure Erase, DBAN Выбор утилиты зависит от предпочтений пользователя. Мы рекомендуем выбирать только , исходный код которых доступен. Важно, чтобы утилита выполняла именно удаление, а не шифрование информации.

Представим, что утилита информацию перезапишет не случайной последовательностью данных, а зашифрованной ключом версией данных пользователя, то есть попросту зашифрует информацию. Пользователь будет считать, что информацию удалил, а сможет ее «восстановить» путем дешифровки.

Приложение DBAN является как раз OpenSource — его исходный код доступен всем желающим и настоящие параноики могут даже откомпилировать его из исходников, чтобы быть уверенными в том, что утилита действительно делает то, что нужно.

Впрочем, можно обойтись и без всяких утилит. Для этого достаточно зашифровать диск с помощью BitLocker. А после этого — отформатировать диск быстрым форматированием (для дополнительной надежности можно использовать полное). При форматировании томов BitLocker (даже при быстром) уничтожается и криптографический ключ, что делает невозможным восстановление информации. Так что BitLocker можно использовать не только для шифрования данных, но и как способ быстрого и безвозвратного их удаления.

Важно только, чтобы не нашлась копия ключа. Нужно убедиться, что ключ не загружается в облако OneDrive. При использовании учетной записи Microsoft проверить наличие дополнительных ключей можно по ссылке.

Удаление информации с SSD

Безвозвратно удалить данные с SSD сложнее, чем с обычного жесткого диска. Чтобы удалить ее действительно надежно, нужно понимать, как происходит удаление информации с SSD.

Микросхемы памяти, которые используются в позволяют очень быстро считать информацию, чуть медленнее записать ее в чистый блок и совсем медленно они записывают в блок, в котором уже есть другие данные. Больше всего нас интересует как раз третий вариант — ведь нам нужно имеющуюся информацию перезаписать другой информацией.

Чтобы записать данные в ячейку, контроллер SSD должен сначала стереть данные в этой ячейке, а затем уже записывать новые. Поскольку сей процесс не очень быстрый, производители SSD разработали ряд оптимизационных алгоритмов, благодаря которым в распоряжении контроллера всегда есть нужное количество пустых ячеек, то есть в большинстве случаев при записи информации на SSD она записывается в чистую, а не уже использованную ячейку. Именно поэтому когда SSD диск новый и пустой, он работает быстрее, чем когда уже на нем есть информация и чем больше информации на SSD, тем медленнее он работает.

Что случится, если ОС захочет записать данные в ячейку с определенным адресом, но по этому адресу уже есть данные? Тогда контроллер SSD выполнит подмену адресов: нужный адрес будет назначен другой — пустой ячейке, а занятый блок или получит другой адрес или уйдет в неадресуемый пул для последующей фоновой очистки.

Вот здесь и начинается безудержное веселье. Оказывается, информация не удаляется с SSD. она, конечно, будет удалена, но должно пройти время. Пользователь думает, что удалил файл, но на самом деле информация осталась на диске. Пользователь думает, что перезаписал файл нулями, на самом деле он записал нулями неиспользуемые ячейки, а ячейки с данными остались в целости и сохранности. Все это существенно усложняет нашу задачу.

Получается, что при обычном использовании на диск записывается больше данных, чем он может вместить. Пул свободных ячеек сокращается и настает момент, когда контроллеру становится доступным лишь пул из неадресуемого пространства. Данная проблема решается с помощью механизма Trim, который работает совместно с ОС. Если пользователь удаляет файл, форматирует диск или создает новый раздел, система передает контроллеру информацию о том, что определенные ячейки не содержат полезных данных и могут быть очищены.

Самое интересное, что в результате работы Trim сама ОС не перезаписывает эти блоки, то есть не стирает информацию физически. Она просто передает информацию контроллеру SSD, с этого момента начинается фоновый процесс (или может начаться — все решает контроллер) удаления информации.

Что случится, если злоумышленник попытается считать данные из ячеек, на которые поступила команда Trim, но которые не очищены физически. Тут все зависит от типа контроллера. Существуют три типа контроллеров, точнее три алгоритма работы контроллеров:

- trim — контроллер может вернуть фактические данные, нули или еще , причем результат может отличаться между попытками. При первой попытке это могут быть нули, при второй — единицы, при третьей — фактические данные.

- Deterministic trim (DRAT) — контроллер возвращает одно и то же значение (чаще всего нули) для всех ячеек после команды Trim.

- Deterministic Read Zero after Trim (DZAT) — гарантированное возвращение нулей после Trim.

Узнать тип контроллера в Linux можно так:

$ sudo hdparm -I /dev/sda | grep -i trim

* Data Set Management TRIM supported (limit 1 block)

* Deterministic read data after TRIM

Контроллеры первого типа сейчас практически не встречаются. Ранее подобным поведением отличались накопители стандарта eMMC. На данный момент они практически все успешно вымерли, как мамонты. Как правило, на обычных ПК сегодня используется диски второго типа, третий тип используется только на дисках, предназначенных для работы в составе многодисковых массивов.

Казалось бы все просто. Если у нас есть контроллер даже со вторым типом Trim, то для ячейки, помеченной на удаление, мы гарантировано получим нули. Но не тут то было.

А Trim вообще включен и поддерживается ОС? Поддержка Trim есть только в Windows 7 и более новых ОС. Но только при соблюдении ряда условий. Первое условие — диск должен быть подключен напрямую по SATA/NVME, для Trim не поддерживается (бывают приятные исключения, но это исключения). Второе — Trim поддерживается только для . Третий момент — Trim должны поддерживать, как драйверы диска/контроллера, так и BIOS.

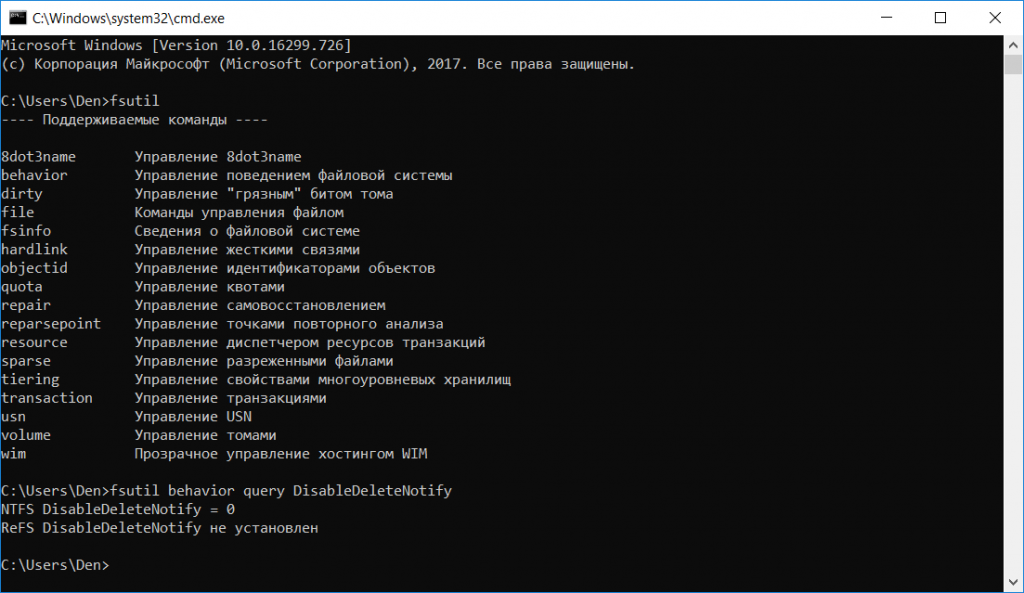

Проверить работоспособность trim в Windows можно с помощью команды:

fsutil behavior query DisableDeleteNotify

Значение 0 (см. рис. 2) означает, что trim включен и работает корректно. Значение 1 — trim выключен. Для с большей вероятностью Trim будет выключен.

Остановить процесс сборки мусора невозможно. Если на подается питание, то контроллер будет продолжать уничтожать данные после Trim. Но если анные очень ценные, то можно извлечь из накопителя чипы памяти и с помощью специального оборудования — считать их. Да, это сложно, да, фрагментации данных — очень сложно, но такую задачу решить все же можно.

Если подытожить, то с SSD ситуация складывается следующим образом:

- Примерно 10% (в некоторых накопителях — чуть меньше) емкости SSD отводится под резервный неадресуемый пул. В теории ячейки этого пула должны очищаться, но на практике это происходит не всегда многочисленных особенностей реализации и банальных ошибок в прошивке данные из этого пула можно достать.

- Мгновенно удалить данные с SSD с включенным Trim можно путем форматирования раздела как NTFS: trim пометит блоки как неиспользуемые, а контроллер постепенно удалит информацию из них.

- Если все прошло правильно, восстановить информацию будет невозможно. Даже если подключить SSD к другому компьютеру или специальному стенду, контроллер продолжит затирать инфу.

- Если же из SSD извлечь микросхемы, то данные можно будет считать.

Как надежно уничтожить содержимое ? Если нужно быстро уничтожить информацию на SSD, то единственный правильный выход — физическое уничтожения микросхем SSD. Если же сжечь SSD в планы не входит, тогда нужно заранее отформатировать диск и ждать некоторое время (в надежде что времени хватит), пока контроллер очистит ячейки памяти.

Как полностью очистить жесткий диск от всех данных?

Стереть с жесткого диска означает полностью очистить с диска всю его информацию. Удаление всего, это не простое удаление файлов и форматирование жесткого диска как обычно это бывает. Вам нужно будет сделать дополнительный шаг, чтобы стереть жесткий диск, чтобы потом, данные нельзя было восстановить.

Когда вы форматируете жесткий диск или удаляете раздел, вы обычно только удаляете файловую систему, делая данные невидимыми которые больше не индексируются, но не исчезают. Программа восстановления файлов или специальное оборудование часто восстанавливает информацию.

Если вы хотите убедиться, что ваша личная информация исчезла навсегда, вам нужно будет стереть жесткий диск с помощью специального программного обеспечения.

Смотрите заключение в нижней части страницы, для получения информации о «простой» чистке, используя формат команды в Windows 10, Windows 8, Windows 7 и Windows Vista.

Как очистить жесткий диск компьютера?

Этот процесс может занять от нескольких минут до нескольких часов в зависимости от размера накопителя и выбранного вами метода.

Создайте резервную копию всего, что вы хотите сохранить, например фотографий, ключей программного продукта и т.д. Когда очистка жесткого диска будет завершена, не будет никакого способа вернуть что-либо обратно.

Если вы уже пользовались онлайн-службой резервного копирования, вы можете смело предполагать, что все ваши важные файлы уже сохранены в онлайн-хранилище. Если вы не были настолько предусмотрительны, выберите один из нескольких бесплатных инструментов резервного копирования в автономном режиме, которые могут сохранить ваши файлы на внешний жесткий диск. Сделайте резервную копию всего, что вы хотите сохранить; иногда несколько виртуальных дисков разделяют пространство на одном физическом жестком диске. Просмотрите диски (тома), которые находятся на жестком диске, с помощью инструмента «Управление дисками» в Windows.

Загрузите бесплатную программу уничтожения данных. Любая из первых шести программ, которые рекомендуются в этом списке, будет отлично работать, потому что их можно использовать для очистки жесткого диска из-за пределов Windows — необходимая функция, если вы хотите очистить жесткий диск, на котором установлена Windows.

Отличная программа DBAN. Это, вероятно, наиболее широко используемый инструмент для очистки жесткого диска.

DBAN не стирает твердотельные накопители. Если вам нужно стереть SSD, вам придется найти другую программу в этом списке, упомянутом ранее. Очистка жесткого диска не зависит от операционной системы, если вы используете один из загрузочных инструментов из этого списка. На самом деле существует несколько способов полностью стереть жесткий диск, но использование программного обеспечения для уничтожения данных является самым простым и, тем не менее, позволяет снова использовать жесткий диск.

Затем выполните все необходимые шаги для установки программного обеспечения или, в случае загрузочной программы, такой как DBAN, получите ISO-образ на CD или DVD-диске или устройстве USB, например, на флэш-накопителе:

Если вы используете CD или DVD, этот процесс обычно включает запись образа ISO на диск, а затем загрузку с диска для запуска программы.

Если вы используете флэш-накопитель или другой USB-накопитель, этот процесс обычно включает в себя запись ISO-образа на USB-устройство и затем загрузку с этого USB-накопителя для начала работы.

Стерите жесткий диск в соответствии с инструкциями программы.

Большинство программ уничтожения данных предлагают несколько различных методов очистки. Подключите ноутбук или убедитесь, что аккумулятор полностью заряжен. Общее время, необходимое для завершения очистки жесткого диска, зависит от размера диска и скорости компьютера.

После правильной очистки вы можете быть уверены, что вся информация на диске теперь исчезла навсегда.

Теперь вы можете установить Windows на диск, создать новый раздел, продать или отдать жесткий диск или компьютер, переработать или утилизировать его, восстановить резервные копии файлов, и все что можно сделать с пк.

Простая альтернатива стирания жесткого диска

Начиная с Windows Vista, процесс форматирования изменился, и к каждому стандартному (не быстрому) формату применяется один проход с нулевой записью. Другими словами, во время форматирования выполняется очень простая очистка.

Если вам достаточно одного прохода с нулевой записью, убедитесь, что ваш диск был очищен после обычного форматирования в Windows 10, 8, 7 или Vista.

Это стирание только того раздела, который вы форматируете. Если у вас есть более одного раздела на физическом жестком диске, вам также необходимо отформатировать эти дополнительные разделы, если вы хотите считать весь физический диск «стертым».

Является ли уничтожение файлов безопасным?

Если то, что вы действительно хотите сделать, это просто убедиться, что файлы, которые вы удаляете на регулярной основе, действительно исчезли и не могут быть извлечены специальными инструментами, программа очистки данных — это больше, чем вам нужно.

Многие из программ уничтожения также делают так называемую очистку свободного пространства, которая стирает все «пустое» пространство на вашем жестком диске. Цель этого — убедиться, что файлы, которые вы уже удалили, действительно удалены навсегда.

Заметаем следы. Как уничтожить данные быстро и безвозвратно

Содержание статьи

Скажу банальность: в разных типах устройств способы хранения информации сильно различаются. Более того, отличаются и способы удаления записанных данных. У пользователей «обычных дисков» — с вращающимися магнитными пластинами и без шифрования — именно удаление (перезапись) данных с других типов носителей часто вызывает удивление и непонимание. Поэтому начнем с магнитных дисков.

Как уничтожить информацию на жестком диске

В этом разделе под термином «жесткий диск» мы будем понимать классическое устройство с вращающимися пластинами и движущимися электромагнитными головками чтения-записи. Информация, записанная на пластину, так и остается на ней вплоть до момента, когда данные будут перезаписаны.

Традиционный способ удаления данных с магнитных дисков — форматирование. К сожалению, при использовании Windows даже полное форматирование диска может привести к разным — и временами неожиданным — результатам.

Так, если используется ОС на Windows XP (или еще более старая версия Windows), при полном форматировании диска система вовсе не запишет нули в каждый сектор. Вместо этого ОС всего лишь произведет поиск плохих секторов с помощью последовательного чтения данных. Поэтому, если ты собираешься выбросить старый компьютер, работающий под управлением Windows XP, форматируй диск в командной строке, задав параметр /p: . В этом случае команда format перезапишет содержимое диска нулями столько раз, сколько задано параметром . Пример:

Начиная с Windows Vista разработчики Microsoft изменили логику работы команды полного форматирования. Теперь форматирование диска действительно перезаписывает данные нулями, и параметр /p становится избыточным.

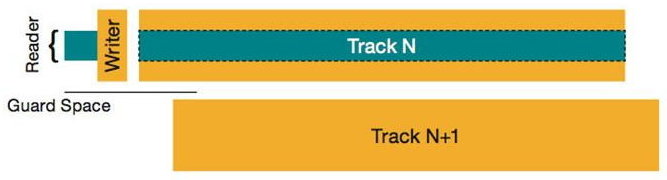

Собственно, для обычного пользователя, не страдающего паранойей, на том все и заканчивается. Пользователи же, более обычного озабоченные безопасностью удаленных данных, могут вспомнить о существовавших пару десятилетий назад методах (кстати, очень дорогих), которыми на специальном оборудовании можно попробовать восстановить данные, анализируя остаточную намагниченность дорожек. Теоретическая идея метода в том, чтобы обнаружить следы информации, которая была ранее записана на дорожке, анализируя слабую остаточную намагниченность (вариация метода — анализ краевой намагниченности, когда считывать пытаются данные из промежутков между дорожками). Метод прекрасно работал для накопителей размером со шкаф и электромагнитами, которые могли сорвать с военного кокарду. Заметно худшие результаты метод показывал на дисках с объемом в десятки мегабайт и совсем плохо работал с накопителями, объем которых приближался к гигабайту (нет, это не ошибка, здесь речь именно о мегабайтах и гигабайтах).

В теории следы остаточной намагниченности можно попробовать восстановить из областей, показанных желтым (источник: www.anandteth.com)

В теории следы остаточной намагниченности можно попробовать восстановить из областей, показанных желтым (источник: www.anandteth.com)

Для современных накопителей с высокой плотностью записи, объем которых измеряется в терабайтах, подтвержденных случаев успешного применения данного метода нет, а для дисков, использующих «черепичную» запись SMR, подход невозможен в принципе.

В современных накопителях плотность записи данных слишком высока для того, чтобы метод сработал (источник: www.anandteth.com)

В современных накопителях плотность записи данных слишком высока для того, чтобы метод сработал (источник: www.anandteth.com)

Впрочем, чтобы исключить даже теоретическую возможность его использования, достаточно перезаписать диск не нулями, а некоторой последовательностью данных — иногда не один раз.

Алгоритмы гарантированного уничтожения информации

Во многих организациях используются специальные процедуры для утилизации устройств хранения информации, подразумевающие их санацию (безвозвратное уничтожение информации). Для уничтожения действительно секретной информации применяют деструктивные методы, но для данных, не представляющих особой ценности, допустимо использовать и программные алгоритмы. Таких алгоритмов существует великое множество.

Начнем, пожалуй, с широко известного, но неверно интерпретируемого американского стандарта DoD 5220.22-M. Большинство бесплатных и коммерческих приложений, которые поддерживают этот стандарт, ссылаются на старую (действовавшую до 2006 года) его ревизию. Действительно, с 1995-го по 2006-й «военный» стандарт уничтожения информации разрешал использовать метод перезаписи данных. Стандарт подразумевал трехкратную перезапись диска. Первым проходом выполнялась запись любого символа, затем — его XOR-комплимента и, наконец, в последнем проходе — случайной последовательности. Например, так:

В настоящее время военными этот алгоритм не используется; для санации носители физически уничтожают или полностью размагничивают, что называется, «в горниле ядерного взрыва». Однако для уничтожения несекретной информации этот алгоритм до сих пор применяется в различных государственных учреждениях США.

Канадская полиция уничтожает несекретную информацию при помощи утилиты DSX собственной разработки. Утилита перезаписывает данные нулями, затем — единицами, после чего записывает на диск последовательность данных, в которой закодирована информация о версии утилиты, дате и времени уничтожения данных. Секретная информация все так же уничтожается вместе с носителем.

Похожим образом предлагает уничтожать информацию известный специалист в области криптографии Брюс Шнайер. Предложенный им алгоритм отличается от канадской разработки лишь тем, что третьим проходом записывается не предопределенная последовательность данных, а псевдослучайная. В момент публикации этот алгоритм, использующий генератор случайных чисел для перезаписи, подвергался критике как более медленный в сравнении с алгоритмами, которые записывали предопределенную последовательность данных. На сегодняшний (а также вчерашний и позавчерашний) день трудно себе представить процессор, который способна хоть как-нибудь нагрузить такая простая задача, но на момент публикации алгоритма в 1993 году в ходу были процессоры класса i486, работавшие на частотах порядка 20–66 МГц…

В Германии для уничтожения несекретных данных принят несколько другой подход. Стандарт BSI Verschlusssachen-IT-Richtlinien (VSITR) позволяет использовать от двух до шести проходов (в зависимости от классификации информации), записывающих поочередно псевдослучайную последовательность и ее XOR-комплимент. Последним проходом записывается последовательность 01010101.

Наконец, в качестве технического курьеза приведем алгоритм Питера Гутмана, предложившего перезапись в 35 проходов. Опубликованный в 1996 году алгоритм был основан на теоретическом предположении уровня остаточного магнетизма в 5% и уже на момент публикации выглядел всего лишь теоретическим изыском. Тем не менее и этот алгоритм поддерживается многими приложениями для уничтожения информации. Фактически же его использование избыточно и совершенно бессмысленно; даже трехкратная перезапись информации по любому из описанных выше алгоритмов даст точно такой же результат.

Какой алгоритм использовать? Для современных (не старше 10–15 лет) жестких дисков однократной перезаписи псевдослучайной последовательностью более чем достаточно для надежного уничтожения информации. Все, что делается сверх этого, способно лишь успокоить внутреннюю паранойю, но никак не уменьшить вероятность успешного восстановления информации.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score! Подробнее

5 программ для удаления конфиденциальных файлов в Windows

Хранение конфиденциальных данных на жестком диске и съемных носителях, как правило, всегда рассматривается в контексте общей информационной безопасности. Это достаточно объемная тема, охватывающая собой множество различных аспектов из которых далеко не последним является надежное удаление файлов.

Причин тому может быть несколько – передача компьютера, жесткого диска или флеш-накопителя во временное пользование другому лицу, сдача компьютера или носителей в ремонт, а также их продажа. Простое удаление данных средствами операционной системы или даже полное форматирование носителя не обеспечивает безвозвратного удаления информации.

В большинстве случаев удаленные данные удается восстановить с помощью специальных утилит, которые беспрепятственно можно найти в Интернете. Стопроцентно гарантированное уничтожение данных может дать только размагничивание носителя или полное его физическое разрушение. Именно такие меры принимаются по отношению к данным, хранящимся под грифом “Совершенно секретно”. Для уничтожения данных меньшей степени секретности применяются утилиты использующие алгоритмы многократной перезаписи всего носителя или его определенной области.

В настоящее время существует множество программ для безопасного удаления данных. Столько же существует и мнений относительно эффективности той или иной утилиты. В реальности же утверждения что одна программа-шредер удаляет данные лучше, чем другая это – не что иное, как миф. Удаляет информацию не сама программа, а зашитый в нее алгоритм перезаписи, а алгоритмы эти во всех этих утилитах используются одни и те же, просто в одной программе может иметься более широкий набор алгоритмов, нежели в другой. По мнению специалистов, наиболее эффективным считается алгоритм Питера Гутмана, в котором используется 35 циклов перезаписи. А вот и небольшой список утилит, которые помогут вам гарантированно удалить личную информацию.

CCleaner

Этот популярнейший бесплатный чистильщик может использоваться не только для удаления файлового мусора и исправления ошибок в системном реестре, но и для гарантированного форматирования жестких дисков и съемных носителей, а также зачистки свободного дискового пространства. При этом доступно четыре метода удаления: простая перезапись в один проход, DOD 5220.22-M (три цикла), ТSA (7 циклов) и уже известный нам метод Питера Гутмана.

Программа Eraser

Простая и бесплатная программа для надежного удаления данных. С ее помощью вы можете удалять не только отдельные файлы и папки, но и целые разделы, а также зачищать свободное дисковое пространство. Несмотря на отсутствие русского языка пользоваться программкой очень просто. Удаление файлов и папок производится простым перетаскиванием на рабочее поле Eraser, кроме того удалять объекты можно из контекстного меню Проводника, куда программа встраивается при инсталляции. На выбор предоставляется 14 алгоритмов удаления, в том числе самый надежный – алгоритм Питера Гутмана.

Программа File Shredder

Еще одна бесплатная утилита, простая и удобная. Поддерживается удаление данных с жесткого диска, а также со съемных носителей. Добавление файлов в список удаляемых производится через главное меню, либо прямым перетаскиванием на рабочее окно программы. File Shredder можно использовать и для затирания свободного дискового пространства. Также имеется возможность удаления через контекстное меню Проводника. В отличие от Eraser утилита File Shredder имеет только пять встроенных методов удаления.

Программа Secure File Vault

Многофункциональная программа для защиты конфиденциальной информации. Предназначено данное приложение главным образом для шифрования данных, но может также использоваться и для безвозвратного удаления файлов и папок. Для этой цели в Secure File Vault предусмотрена встроенная утилита File Shredder. При удалении данных вы можете выбрать уровень безопасности – от 10 до 110. Secure File Vault относится к разряду коммерческих программ, причём довольно дорогих – ее стоимость составляет $49.95.

Скачать Secure File Vault: http://www.securefilevault.com/

Freeraser

Бесплатная, простая и удобная программка для удаления любых пользовательских файлов с поддержкой русского языка. В Freeraser доступно три основных режима удаления – быстрый, надежный и бескомпромиссный. Быстрый соответствует одному циклу перезаписи, надежный – трем, и бескомпромиссный – 35-ти последовательным проходам. Удаление файлов и папок производится методом перетаскивания на специальную корзину из стандартного окна “Обзор”. Утилитой поддерживается настройка внешнего вида корзины, автостарт, работа из системного трея. Имеется русский язык.

Скачать Freeraser: http://www.freeraser.com/home/82-freeraser.html

Заключение

Все эти пять программ в целом очень даже неплохо справляются со своей задачей. Если вы хотите быть уверенными, что ваши личные файлы не смогут быть восстановлены, то используйте любую из этих программ. Разумеется, этот список далеко не полный, многие утилиты для надежного удаления данных входят в состав других программ, как это имеет место в Secure File Vault. Встроенными инструментами зачистки обладают AusLogics BoostSpeed, Acronis True Image, TuneUp Utilities, Glary Utilities и многие другие приложения для работы с файловой системой.

Среди пяти вышеописанных программ первое место мы решили отвести Eraser. Эта программа несомненно заслуживает того чтобы именоваться профессиональным инструментом для эффективного уничтожения конфиденциальных данных.

Используемые программой методы перезаписи основаны на известнейших стандартах удаления магнитных следов с жесткого диска и съемных носителей.

Широкий набор инструментов, гибкие настройки, использование дополнительных “обманных” технологий, а также дружественный пользовательский интерфейс делают эту программу одним из самых удобных и востребованных инструментов для безопасного удаления файлов.